Willkommen zum dritten Teil unserer Blogserie zur IT-Security. Nachdem wir im ersten Teil die Relevanz des Informationsverbund für die IT-Security beleuchtet und im zweiten Teil die Rolle der Geschäftsprozesse herausgearbeitet haben, steht nun die Überwachung und Optimierung der Sicherheitsmaßnahmen im Informationsverbund im Fokus.

Wir zeigen, wie Unternehmen durch gezieltes Monitoring und stetige Verbesserungen ihre Sicherheitsmaßnahmen stärken und sich so auf zukünftige Herausforderungen vorbereiten können. Dabei beleuchten wir insbesondere, wie Enterprise Architecture Management (EAM) als Werkzeugkoffer dazu beitragen kann, Sicherheitsanforderungen umfassend und nachhaltig zu erfüllen.

Wie ein dokumentierter Informationsverbund Monitoring optimiert

Ein gut dokumentierter Informationsverbund bildet die Grundlage für effektives Monitoring, da er eine klare Übersicht über Prozesse, IT-Systeme und deren Abhängigkeiten schafft.

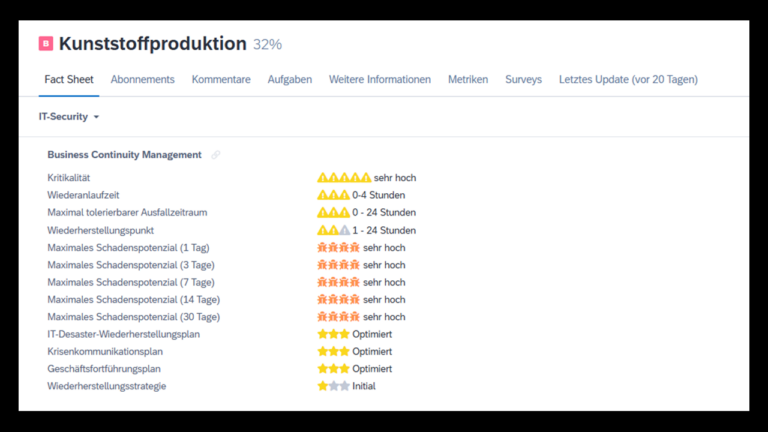

Hier setzen EAM-Tools wie zum Beispiel SAP LeanIX an. Das Tool ermöglicht einen schnellen und transparenten Blick auf den Informationsverbund. Durch die Pflege von IT-Security-relevanten Attributen wie den Schutzbedarf oder die Kritikalität lassen sich mittels Reports und Dashboards umfangreiche Übersichten erstellen, die dem Anwender alle wichtigen Informationen auf einen Blick liefern.

Diese Transparenz ermöglicht es, Schwachstellen und Anomalien schnell zu identifizieren und Sicherheitsvorfälle im Kontext ihrer Beziehungen zu analysieren. Darüber hinaus unterstützten die Reportmöglichkeiten von EAM-Tools die Dokumentationspflichten gängiger Audits und reduzieren dementsprechend den Aufwand, den das Unternehmen leisten muss.

Systematische Zuordnung von Anforderungen und Maßnahmen zur Verbesserung des ISMS

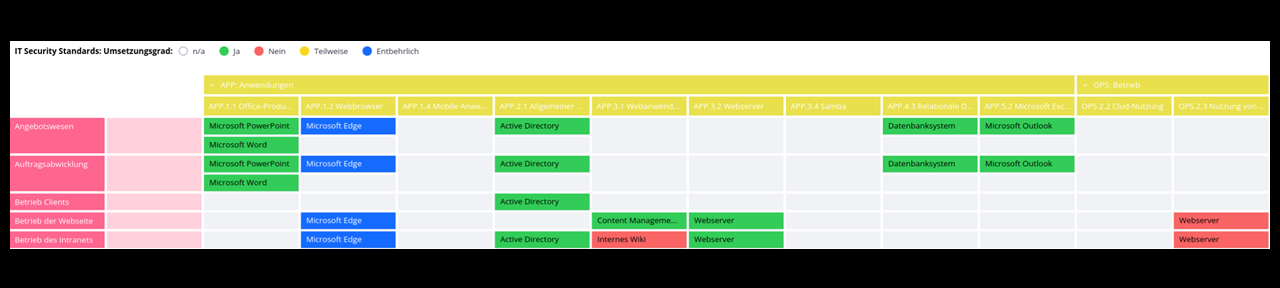

Ein zentraler Bestandteil unseres Ansatzes ist die Zuordnung von Anforderungen zu den jeweiligen Zielobjekten, einschließlich der Definition und des Umsetzungsgrads entsprechender Maßnahmen. Wir orientieren uns hierbei an der Vorgehensweise des BSI-IT-Grundschutz, indem wir die Bausteine abbilden, und den jeweiligen Applikationen und IT-Komponenten zuordnen.

Im Rahmen dieser Zuordnung verknüpfen wir die Maßnahmen inklusive der entsprechenden Dokumentation und hinterlegen detaillierte Informationen zum Umsetzungsgrad der jeweiligen Maßnahmen. Diese systematische Erfassung und Dokumentation ermöglicht es uns, jederzeit den Fortschritt und den aktuellen Status der Sicherheitsmaßnahmen durch Dashboards zu visualisieren und den aktuellen Reifegrad des ISMS mithilfe von Reports nachzuvollziehen.

Für eine tiefere Analyse können Ergebnisse aus Risiko- und Bedrohungsanalysen direkt auf der Beziehung zwischen Zielobjekt und den zugehörigen Anforderungen gepflegt werden. Diese Vorgehensweise ermöglicht es, die ermittelten Risiken und Bedrohungen systematisch mit den betroffenen IT-Komponenten und Applikationen zu verknüpfen. Dadurch wird eine nachvollziehbare Dokumentation der erkannten Bedrohungen gewährleistet, die klar zeigt, welche Gefährdungen mit welchen Zielobjekten in Verbindung stehen.

Auf dieser Grundlage werden dann gezielte Sicherheitsmaßnahmen entwickelt und hinterlegt, die explizit auf die identifizierten Risiken ausgerichtet sind. Dies stellt sicher, dass jede Maßnahme nicht nur auf allgemeine Sicherheitsvorgaben reagiert, sondern direkt aus der Risiko- und Bedrohungsbewertung abgeleitet wird, was die Effektivität und Relevanz der Maßnahmen erheblich steigert.

Vorteile der Integration von EAM in den Informationsverbund

Der Einsatz von EA-Werkzeugen im Informationsverbund verbessert das Monitoring erheblich, indem eine klare Übersicht über IT-Systeme und deren Abhängigkeiten geschaffen wird. Tools wie LeanIX ermöglichen es, IT-Security-relevanten Attributen wie den Schutzbedarf oder die Kritikalität zu pflegen und in Reports und Dashboards übersichtlich zu visualisieren. Dies erleichtert es dem Anwender alle für ihn relevanten Informationen auf einen Blick zu sehen.

Ein weiterer Vorteil liegt in der Möglichkeit, den Umsetzungsgrad von Sicherheitsmaßnahmen zu tracken. Auch hier bieten Dashboards und Reports die Möglichkeit schnell eine Übersicht über den Fortschritt und den aktuellen Status der Sicherheitsmaßnahmen zu erlangen.

Zusätzlich wird der Aufwand für Audits verringert, da alle relevanten Maßnahmen direkt nachvollziehbar dokumentiert sind und sich der Status aller Maßnahmen schnell darstellen lässt. Insgesamt optimiert der Einsatz von EA-Werkzeugen im Informationsverbund nicht nur die Sicherheitsstrategie, sondern erhöht auch die Effizienz und Effektivität der gesamten Informationssicherheit.

Mit diesem Beitrag schließen wir unsere Blogserie zur IT-Sicherheit ab. Wir hoffen, Ihnen in unserer Blogserie wertvolle Einblicke und praxisnahe Ansätze rund um die vielfältigen Aspekte der IT-Sicherheit vermittelt zu haben.

Haben Sie weiteres Interesse an diesem Thema?

Dann schauen Sie doch mal auf unserer Webseite vorbei oder kontaktieren Sie uns gerne direkt.